Indice dei contenuti

- Tor Browser, chi è costui?

- Guida all’utilizzo di Tor Browser

- Come funziona Tor?

- Installazione

- Entriamo nel vivo e sfatiamo qualche mito

- Il dark web

- Consigli per migliorare la sicurezza in termini di anonimato su Tor

- Guida all’utilizzo di Tor Browser

- Guida all’utilizzo di Tor Browser: i punti da seguire

- Il dilemma delle VPN

- Guida all’utilizzo di Tor Browser: conclusioni

- Guida all’utilizzo di Tor Browser: alcuni link importanti

Questa Guida all’utilizzo di Tor Browser è stata scritta da DebianMan per LeAlternative. Potete visitare anche il suo canale Youtube chiamato Mondo Linux.

ATTENZIONE! Questo scritto (Guida all’utilizzo di Tor Browser) non intende essere completo né tanto meno sostituire le guide ufficiali di Tor. La guida è intesa come un sunto in cui si spiega la natura di Tor e soprattutto come un decalogo per usarlo in modo corretto e sicuro.

Per avere tutta la documentazione completa rimando ai siti ufficiali di Tor che troverete in link in fondo all’articolo.

LA GUIDA NON VUOL ESSERE IN ALCUN MODO UN INVITO A COMPIERE ATTI ILLEGALI SFRUTTANDO LA RETE TOR. L’AUTORE NON E’ IN ALCUN MODO RESPONSABILE DI UN USO ILLECITO DI TOR DA PARTE DEGLI UTENTI.

Tor Browser, chi è costui?

Tor è, semplificando, un protocollo di rete Internet progettato per rendere anonimi i dati trasmessi attraverso di esso 1. L’uso del software di Tor renderà difficile, se non impossibile, rintracciare la vera identità di chi naviga e non sarà possibile dire in quale paese si trova analizzando l’indirizzo IP, il che può essere molto utile per giornalisti, attivisti, uomini d’affari e altri ancora. Infatti sono soprattutto queste categorie che sfruttano la rete Tor per proteggere le informazioni e restare invisibili il più possibile. Ma esiste anche una nutrita schiera di persone “comuni” che usa Tor semplicemente per difendere la propria identità.

“È questo il mondo in cui viviamo: la gente confida negli errori altrui per manipolarsi a vicenda e usarsi a vicenda… e anche per relazionarsi.”

(Mr. Robot)

Tor viene utilizzato attraverso un Browser basato su Firefox, chiamato per l’appunto Tor Browser, dove Tor sta per The Onion Router.

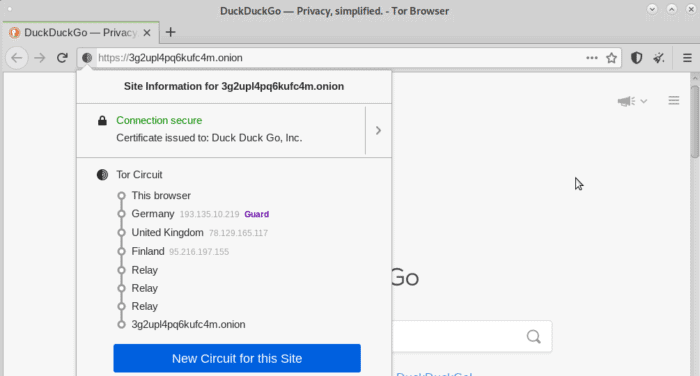

È utilizzato, tra le altre cose, anche per accedere (sempre attraverso una connessione criptata) nel cosiddetto Dark Web, cioè quella parte del web nascosta, che non è indicizzata e accessibile da un normale Browser e i cui siti non hanno un URL classico, ma una sequenza alfanumerica casuale e l’estensione .onion: ad esempio, la versione onion del Motore di ricerca Duckduckgo è 3g2upl4pq6kufc4m.onion.

Alcuni siti, come appunto Duckduckgo (ma anche Facebook, The New York Times, Protonmail e altri) hanno la loro interfaccia onion accanto alla versione “normale”; mentre altri siti nascono solo come onion e sono più difficilmente rintracciabili dato che gli URL (come abbiamo appena visto) sono casuali e, in certe circostanze, cambiano con una certa frequenza per essere meno identificabili.

Guida all’utilizzo di Tor Browser

Tralasciando cosa si può annidare tra i siti onion, tra illegalità, legalità, attivismo, giornalisti, clandestinità e commerci di vario genere, è mio dovere consigliare una certa prudenza, dato che nel web nascosto si può trovare di tutto: capitare in una brutta situazione anche solo per aver ceduto ad una curiosità non dico che sia facile ma è possibile.

È doveroso dire che quanti affermano che il dark web e i siti onion sono unicamente luoghi di perdizione e di criminalità sono in malafede. Chiunque, anche per scopi nobili, può sfruttare la parte nascosta di internet. Ovviamente la rete è libera e, se nascosta, è naturale che anche criminali di tutti i tipi la sfruttino a loro vantaggio. Ribadirò il concetto andando avanti.

Teniamo poi conto del fatto che la stragrande maggioranza delle persone che naviga con Tor lo fa per visitare siti standard (non onion per capirci) che potrebbe benissimo vistare da un qualsiasi Browser, ma usa Tor giusto per avere un po’ più di anonimato.

Come funziona Tor?

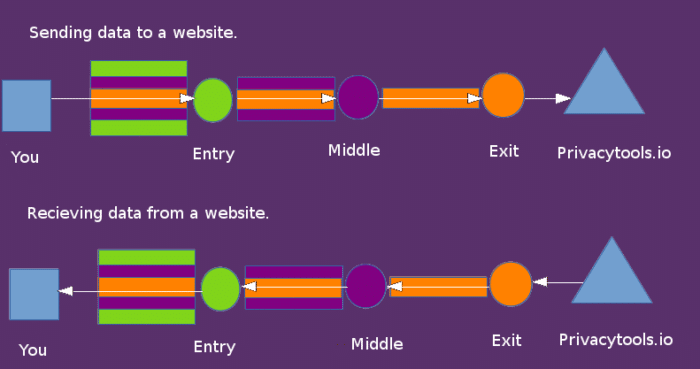

Il funzionamento di Tor, in breve, è il seguente: dalla nostra postazione (il nostro PC o telefono o tablet) normalmente ci colleghiamo al sito desiderato attraverso una connessone diretta (in realtà si passa anche da altri server ma il concetto è quello).

In Tor, invece, la nostra connessione passa attraverso tre nodi (o relay) della rete onion che criptano il traffico in uscita per tre volte (quanti sono i nodi) per essere decriptato nell’ultimo passaggio nel momento in cui raggiunge il sito.

Il traffico in uscita è decriptato perché altrimenti il sito non sarebbe in grado di “capire” la richiesta e quindi di restituirci ciò che cerchiamo, cioè il sito stesso.

Più nel dettaglio, il passaggio del traffico attraverso i nodi avviene tramite una decriptazione per gradi:

- il primo nodo (detto anche nodo di guardia) ha tre strati di criptazione;

- nel passaggio al secondo nodo ne toglierà uno;

- dal secondo al terzo nodo verrà tolto il secondo strato;

- il terzo e ultimo strato viene levato in uscita dal terzo nodo al sito.

In questo modo il nostro IP verrà nascosto e il sito vedrà l’IP del terzo nodo

Dal sistema a strati ecco anche svelato perché la rete si chiama onion!

Il sistema dei tre nodi è fatto in modo che nessun nodo sappia quello che sa un altro nodo:

- il primo sa chi siamo MA NON DOVE ANDIAMO;

- il terzo sa dove andiamo MA NON CHI SIAMO;

- il secondo nodo fa da intermediario: sa da dove gli è arrivato il traffico (primo nodo) ma non conosce né il CHI SIAMO né DOVE ANDIAMO. Il suo ruolo è quello di evitare che il primo e il terzo si uniscano e possano formare un’identità completa dell’utente (CHI E’ E DOVE VA).

Il sito infine restituisce il traffico all’indietro e ci permette di visualizzare il sito.

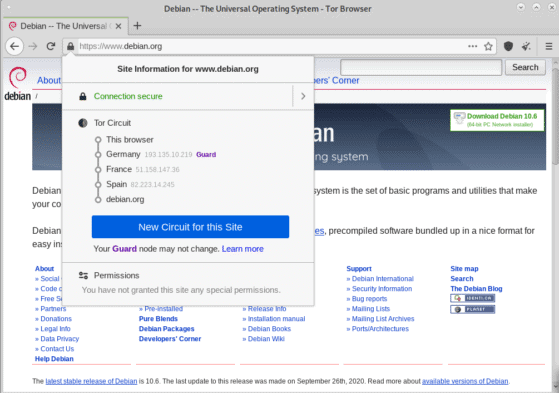

Tradotto in grafica possiamo vedere concretamente come la “cipolla” viene sfogliata in modo graduale fino a scoprirsi del tutto e come il traffico viene riportato indietro all’utente.

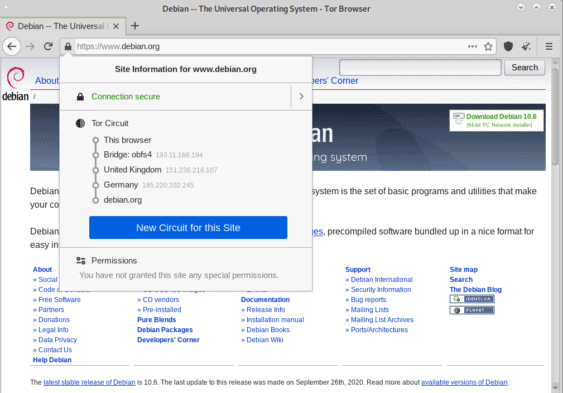

All’atto pratico ecco come da Tor Browser possiamo visualizzare i nodi che al momento ci sono stati assegnati per il sito visitato (in questo caso debian.org):

Installazione

L’installazione, una volta avvenuto il download dal sito ufficiale, per Windows e Mac segue il classico procedimento del doppio clic sul file exe (per Windows) o su dmg (Per Mac) e seguire la procedura.

Per Linux è comunque semplice ma diversa e in realtà non comporta una vera e propria installazione: si scarica il file compresso tar.xz dal sito ufficiale estraendo la cartella tor-Browser_en-US (qui si intende la versione inglese americana); si copia la cartella in un percorso che permetta l’inserimento automatico di Tor nella lista delle applicazioni: è un fatto più di comodità e per non tenere la cartella nei Download. In genere si sceglie il seguente percorso: home/utente/.local/share/applications. Si copia quindi la cartella in applications. Aperta la cartella, fare doppio click su Tor Browser Setup e Tor si avvierà. Per le configurazioni e l’uso continuate a seguire la guida.

Su Android basta scaricare l’apk dal PlayStore si installa in automatico come qualsiasi app.

Su iOS sarà come tutte le app ma bisognerà rivolgersi ad una app sostitutiva chiamata Onion Browser, reperibile nello App Store. Per saperne di più: https://blog.torproject.org/tor-heart-onion-Browser-and-more-ios-tor

Il consiglio, iOS a parte, è di scaricare SOLO E UNICAMENTE dal sito ufficiale: https://www.torproject.org/download/. Per Android potete indifferentemente scaricare l’apk tanto dal Play Store quanto dal sito di Tor.

Entriamo nel vivo e sfatiamo qualche mito

Innanzitutto, al contrario di quanto dicono alcuni, Tor NON è a pagamento. Non lo è da PC, sia esso Windows, MacOS o Linux e nemmeno nella versione mobile. C’è una sezione per le donazioni ma non è certo l’unico progetto che, legittimamente, chiede il supporto dei suoi utenti. Ma fare l’offerta è facoltativo. A riprova del fatto che Tor non è a pagamento, c’è il fatto incontestabile che le offerte possono essere fatte anche in completo anonimato: come potrebbe Tor, se fosse a pagamento, risalire a chi ha fatto un pagamento in criptovaluta (usando magari una rete diversa dalla propria)?

Tor è stato creato dal governo e quindi contiene sicuramente una backdoor per spiare gli utenti 2.

Il codice di Tor non è stato scritto dal governo degli Stati Uniti, ma da Roger Dingledine e Nick Matthewson, con le risorse del laboratorio di ricerca della Marina. L’affermazione secondo cui deve quindi contenere per forza una backdoor non regge per i seguenti motivi: innanzitutto, il governo degli Stati Uniti usa Tor per nascondere le proprie attività: se avesse una backdoor, non sarebbe sicuro usarla.

Si potrebbe sostenere che il governo potrebbe creare i propri sistemi di anonimato, ma questo vanificherebbe il tutto: se il governo costruisse il proprio sistema e si lasciasse usare solo da solo, allora TUTTO il traffico sarebbe automaticamente noto per essere traffico CIA/NSA/FBI, il che lo renderebbe inutile. Ricordiamoci bene che non si può essere anonimi da soli, ma è necessario che si formi una folla sufficientemente ampia in cui confondersi. Più persone si gettano nella mischia, più difficile è trovare un individuo.

Usare Tor ti mette in una lista nera 2.

L’affermazione secondo cui l’uso di Tor ti fa entrare in una lista di controllo in una paese democratico non è plausibile. Non perché non possa accadere, ma perché sarebbe inutile anche se lo facessero.

La rete Tor riceve quotidianamente circa 2 milioni e mezzo di utenti. È una lista cospicua, sufficientemente grande da rendere impossibile una sorveglianza mirata. L’unico posto in cui l’uso di Tor potrebbe essere pericoloso è in nazioni guidate da governi oppressivi e in cui la libertà è fortemente limitata, ma in questo caso anche una VPN è probabile che susciti sospetti e ti faccia entrare nella “lista”. Con Tor, fra l’altro, si può cercare di evitare di essere scoperti usando i relè ponte (vedremo fra poco di cosa si tratta). Infine, vale la pena di considerare da che cosa l’uso di Tor vi protegge e se questo è più importante di quello a cui la “lista”, non fantasiosa ma pur sempre tutta teorica, vi esporrebbe. È un po’ come pensare che l’uso di un antivirus, un firewall o HTTPS vi porterà in una lista, quindi non utilizzerete più nessuno di questi strumenti per proteggervi.

“Tor è lento”. Forse è vero, ma Tor non è progettato per navigare come se si fosse su un Browser “standard”. La connessione passa da tre nodi che possono anche essere distanti tra loro e dalla nostra posizione: se io sono a Milano e Tor mi connette così: USA-Giappone-Canada è ovvio che la navigazione non sarà veloce. Se invece il circuito è Svizzera-Francia-Germania allora probabilmente sarò sempre lento ma non così lento.

Un altro motivo di lentezza può essere la congestione di alcuni nodi anche se vicini a noi. In ogni caso è sempre possibile cambiare il circuito dei nodi tramite un pulsante apposito dal Browser fino a trovare quello che ci soddisfa. Comunque, rispetto a qualche anno fa, la velocità è molto migliorata.

Andando avanti, molti affermano che la rete nascosta sia un ricettacolo di virus. Falso! Nel dark web non si prendono più virus di quanto sia possibile prenderne sulla rete normale. Anzi, forse anche meno: chi manda in giro virus mira a colpire sui grandi numeri. Ora, è incontestabile che il clear net abbia un bacino di utenza molto, ma molto più ampio del dark net.

Last but not least: Tor NON è illegale e non è uno strumento per criminali. Un coltello da cucina è illegale? No, e se viene usato per ammazzare qualcuno resta sempre e comunque uno strumento neutro. L’automobile è illegale? No, e se un pazzo si lancia a 200 all’ora su una folla e fa una strage, l’automobile resta sempre e comunque uno strumento neutro. Uguale per Internet e nello specifico per Tor: ci sono molti che lo sfruttano per attività illecite. E quindi?

Quindi usare Tor per vedere siti standard per proteggere il proprio anonimato va benissimo: non è il modo più agevole ma è fattibile e soprattutto legale.

I siti onion e il dark web non sono sinonimo di illegalità: come detto sopra, tanti siti esistenti nel web di superficie, hanno il loro corrispettivo onion senza per questo essere fuorilegge e comunque Tor viene usato perlopiù per vedere siti “standard”. Il dark web può inoltre essere uno strumento di libertà, laddove la libertà di parola viene negata e giornalisti e attivisti rischiano grosso.

Volete aprire un sito onion? Si può fare e nessuno vi metterà in galera! Un sito onion è un sito e basta! può riguardare segreti di stato come le ricette per la torta di mele! Al massimo non sarete così noti come se faceste un sito sul surface web: fare un sito di ricette nel dark web sarebbe un po’ stupido, non credete? Anziché tortedeliziose.it il vostro sito sarà qualcosa come df6yje3l9rxq2dnz.onion. Non credo sia molto produttivo.

Dicono in generale che chi usa Tor, Signal e strumenti di crittografia è perché ha qualcosa di sporco da celare. Qualcuno senza dubbio, ma la domanda è: quanti di voi tengono la porta di casa spalancata? Tanto non avete nulla da nascondere no? Ecco, il concetto tradotto in soldoni è questo. Privacy e sicurezza sono diritti che non hanno nulla a che fare con l’illecito. Chi dice il contrario probabilmente sì, ha qualcosa che non vuole dirci!

Il dark web

Una nota linguistica: il termine dark web significa semplicemente rete buia, nascosta, non visibile. Però in inglese dark ha anche il significato di oscuro, malvagio, sinistro, etc. Il fatto che nel dark web si siano nel tempo svolti traffici criminali di ogni genere, ha portato il significato del termine originale verso la sua accezione negativa. Quindi oggi, con molta superficialità, si intende dark web come web malvagio. Ma la storia è in ben altri termini!

È bene inoltre definire i termini dark web e deep web, spesso usati come sinonimi ma che in realtà rappresentano due realtà diverse. Il deep web è tutto ciò che non viene indicizzato dai motori di ricerca. Un esempio? Una pagina Facebook visibile solo agli amici. Oppure un portale il cui contenuto è accessibile solo attraverso un login. Insomma, tutto quello che non ci può essere restituito direttamente dal Motore di ricerca qualunque esso sia.

Il dark web è una parte minoritaria del deep web ma solo accessibile attraverso Tor e che è essenzialmente rappresentato dai siti .onion.

Consigli per migliorare la sicurezza in termini di anonimato su Tor

E qui arriviamo alla parte pratica e forse più importante per usare al meglio Tor senza commettere errori che potrebbero far saltare la nostra protezione.

Tor non ci protegge al 100%, come non ci protegge al 100% una VPN o qualsiasi altro sistema di difesa (ad esempio un antivirus o un firewall). La protezione e la sicurezza dipendono da molti fattori e da una serie di comportamenti dell’utente. Tor ha delle criticità come tutti i software, ma la sua struttura è fondamentalmente sicura: le persone che sono state scoperte, nella maggior parte dei casi, hanno commesso leggerezze ed errori banali di comportamento.

Guida all’utilizzo di Tor Browser

Avete presente l’hacker da film che entra nel sito dei Servizi Segreti senza farsi scoprire e poi si vanta su Facebook? Ecco, questo, per quanto incredibile possa sembrare, è uno dei metodi con cui le forze dell’ordine pizzicano i filibustieri.

Poi agenzie e polizie hanno tutta una serie di strumenti estremamente sofisticati per risalire all’identità degli utenti, ma l’errore personale è di solito la porta da cui accedono. Resta di base che ogni de-anonimizzazione (scusate il brutto anglismo, ma è per capirci) non avviene rompendo la crittografia di Tor, ma aggirandola sfruttando falle del Browser o, come appena accennato, grazie agli errori da parte degli incauti navigatori. Ora, nessuno di noi immagino debba temere Polizia, Carabinieri e GdF, ma la de-anonimizzazione può avvenire anche per mano di utenti malevoli. Hacker occhialuti e brufolosi che magari hanno lanciato una sfida tra amici per vedere chi tra loro trova più password di ignari utenti. Fantascienza? Mica tanto!

Vediamo dunque come cucinare correttamente le nostre cipolle senza bruciarle.

Guida all’utilizzo di Tor Browser: i punti da seguire

- Aumentare il livello di sicurezza da base a medio o a massimo attraverso l’icona a scudo o il menu della versione mobile. Aumentando il grado di protezione avrete maggior difficoltà su alcuni siti a causa della mancanza di certe funzioni bloccate, ma la sicurezza ne guadagna. Il 3° livello di massima sicurezza vi blinda ancora di più. Lì però rischiate davvero di non poter vedere un sacco di siti, anche se, di contro, avrete una protezione molto più completa.

- Visitare solo siti HTTPS ed evitare come la peste HTTP. Tor ha già un plugin di default che spinge verso HTTPS evitando HTTP quando possibile ma state attenti comunque. Se il nodo finale, che decripta il traffico ed è il vero tallone d’Achille di Tor, è gestito da malintenzionati o da agenzie governative, HTTP sarà una via per spiarvi, carpire informazioni e potenzialmente risalire a voi. Tenete conto che ormai la maggior parte dei siti è in https, ma è bene tenere gli occhi aperti. HTTPS usa una serie di protocolli crittografici chiamati Transport Layer Security. Non è necessario conoscere i dettagli, non è questa la sede giusta: per chi vuole approfondire l’argomento consiglio la seguente guida: https://siamogeek.com/2013/08/https-come-funziona/.

Tutto quello che dovete sapere è che ogni volta che c’è un lucchetto e il prefisso https nella vostra barra degli indirizzi, il vostro Browser cripterà i dati in un modo che possa essere decifrato solo dal server di destinazione:

- Non usate mai, se non in condizioni di estrema necessità JavaScript e Flash, veicoli possibili per attacchi e intrusioni. Tor di default ha Flash disabilitato e ha un plugin, NoScript, che gestisce e blocca gli script, per cui di base siamo già protetti. Inoltre settando il livello di massima sicurezza (vedi sopra) Java è disabilitato praticamente ovunque. Se volete potete digitare config:about nella barra degli indirizzi , cercare javascript enabled e settarlo su false per maggior sicurezza, ma in genere non è necessario. Ricordiamo che la mancanza di JavaScript ci impedirà di visualizzare correttamente e a pieno alcuni siti, ma anche questo è il prezzo della sicurezza: JavaScript è probabilmente il veicolo più utilizzato per attaccare l’anonimato degli utenti.

- Più sicuro ancora è, laddove si può, visitare i siti del circuito Tor, cioè quelli .onion. Questi siti, essendo parte del circuito non soffrono il problema della vulnerabilità del nodo finale. Sappiate che tanti siti “normali” hanno anche una versione onion, tra cui ad esempio Duckduckgo e Facebook. Informatevi se è disponibile per il sito che state visitando e usatela. Ovviamente non troverete la versione Tor per piccoli siti o per blog fatti su sottodomini, ma c’è una lista discreta di siti ufficiali che sono raggiungibili anche usando la cipolla! Qui potete trovare già un interessante elenco di link (non sempre tutti attivi): https://www.deeponionweb.com/onion-directory/.

Notate come il circuito dei nodi, sui siti onion appaia con sei nodi invece di tre come abbiamo visto prima: in questo caso abbiamo i tre nodi relativi alle località (con il primo che può essere sostituito con i bridge) e altri tre senza indicazioni che sono quelli all’interno del circuito Tor:

- Non fate mai un login a vostro nome. Tor difende l’anonimato: se faccio un login col mio nome, che anonimato è? Se usate una mail, fatelo con un nome di fantasia e utilizzando un servizio come Protonmail, Tutanota o un servizio temporaneo e possibilmente nella versione onion o comunque usando Tor se il link onion non è disponibile (Tutanota non ha ancora una versione onion ma promette di integrarla, Protonmail sì). Se create indirizzi, account e username fatelo usando nickname che non siano riconducibili a voi e non usateli MAI nel clearnet. Tenetevi questi account solo per la navigazione si Tor. Non mettete nemmeno informazioni che potrebbero essere riconducibili a voi, come ad esempio le vostre passioni, il vostro lavoro, il gatto di casa, le vostre abitudini alimentari e via dicendo. Tor vi difende come una brava guardia del corpo, ma se voi scappate e andate in giro da soli…

- Usate, nella versione PC, la funzione per cambiare circuito (i nodi a cui vi connettete per il sito corrente) e anche quella per cambiare identità: con un clic il Browser si chiude, elimina tutti i dati e si apre e avrete un altro IP. In quest’ultimo caso siate davvero sicuri di aver fatto tutto e di ricordare il sito o la pagina se dovete ritornarci (o prima di cambiare identità fate una copia dell’URL che può essere incollato al riavvio di Tor).

- Usate i bridge obfs4 (facoltativo). Per chi non lo sapesse, i bridge sono punti di accesso alternativi per la rete Tor che non vengono elencati pubblicamente. Si usano al posto del nodo di entrata (normalmente indicato come server di un dato Paese) per impedire all’ISP di sapere che si sta usando Tor. L’ISP infatti vede che state usando Tor anche se ovviamente non dove state andando. I bridge possono rendere questa identificazione non impossibile ma comunque un po’ meno agevole.

In realtà nei paesi democratici i bridge sono generalmente considerati superflui: anche se l’ISP vede che usate Tor, il fatto è sostanzialmente irrilevante. Quindi sta a voi decidere cosa fare, tenendo anche presente che i bridge possono comportare in alcuni casi un calo di velocità.

Potete acquisire i bridge, se il Browser è già avviato, da MENU> PREFERENCES> TOR> USE A BRIDGE: qui potete scegliere quelli forniti automaticamente o richiederli al momento: vi verrà richiesto un captcha e avrete i vostri bridge già pronti nel campo sottostante.

Se invece volete metterli all’inizio, cioè prima di connettervi, allora cliccate su CONFIGURE, flaggate TOR IS CENSORED IN MY COUNTRY (anche se non è vero fa niente) e anche qui potete sceglierli in automatico dal menu a tendina; oppure dalla pagina ufficiale del sito che fornisce i bridge (https://bridges.torproject.org/) richiedete i bridge e con un copia-incolla li inserite nel campo apposito. Ripeto, non sarete sempre invisibili al 100% ma sarete più “schermati” rispetto al vostro ISP.

Come norma generale scegliete, tra le opzioni disponibili, i bridge obfs4, che sono i più consigliati.

Se volete eliminare i bridge andate sempre in MENU> PREFERENCES> TOR> USE A BRIDGE e togliete semplicemente la spunta.

Questa schermata mostra come appare un circuito in cui sono utilizzati dei bridges obfs4 che, come si vede bene, prendono il posto del nodo di guardia che abbiamo visto prima in una connessione standard.

- Se dovete condividere dati sensibili, usate un servizio come OnionShare, che sfrutta la rete onion per condividere con sicurezza.

Per diffondere una notizia, usate (da Tor) un servizio come telegra.ph o rentry.co: sono servizi per pubblicare un articolo in anonimato e condividete il link. I servizi sono già anonimi per natura. Usati da Tor raggiungono un livello altissimo di anonimato. Va da sé che se diffondete un link da questi servizi anche sul clearnet, oltre a diffondere il vostro IP, farete una copia che potrebbe essere confrontata con quella pubblicata utilizzando Tor e quindi sarete più facilmente smascherabili.

In entrambi i casi la condivisione del link va fatta attraverso canali sicuri: Signal, Telegram (per Telegram attivando la chat segreta), WickrMe, Threema e simili. Evitate la condivisione tramite social, primo fra tutti Facebook. Anche Whatsapp, proprietà di Facebook dal 2014, non è il top della sicurezza a causa dei metadati.

- Cambiate le vostre abitudini di navigazione: non usate mai Google ma servitevi di altri motori di ricerca come Duckduckgo (di default su Tor), Metager, Qwant, Swisscow e simili. Più in generale, non usate se non quando indispensabile, servizi Google.

- Aggiornate SEMPRE Tor: ogni aggiornamento apporta miglioramenti sia funzionali sia in tema di sicurezza, correggendo bug e mettendo patch di sicurezza che mitigano eventuali vulnerabilità

- Non fate P2P e torrenting. Tor non è fatto per questo! Scaricare da Torrent potrebbe comportare dei rischi, dettagliati in un articolo pubblicato nel blog di Tor Project: https://blog.torproject.org/bittorrent-over-tor-isnt-good-idea

- Non aprite documenti scaricati tipo pdf in applicazioni esterne Sembrerebbe un rischio minore, ma E’ UN CONSIGLIO DA NON IGNORARE! Anche i file non eseguibili (documenti, video, file audio, ecc.) possono essere usati per il ping-back su qualche server su internet e poiché l’applicazione che li apre non passa attraverso Tor, ci si connette al di fuori della rete Tor. I PDF sono tra i documenti più a rischio perchè sono particolarmente ricchi di elementi e contenuti al proprio interno che li rendono adatti a nascondere insidie

La soluzione intermedia, almeno per i PDF, che trova un punto d’incontro accettabile tra sicurezza è usabilità, è aprirli nel Browser Tor, anche se in questo caso si deve usare JavaScript che, come sappiamo, è un potenziale veicolo di minacce.

Tuttavia, la soluzione più sicura e garantita è, una volta fatti gli scaricamenti, mettere offline il dispositivo e quindi aprire i file.

In ogni caso, se non è strettamente necessario, evitate i download di qualsiasi tipo da Tor.

- Se dovete commentare su un sito o blog, scrivete prima il testo su un blocco note (tipo Notepad), poi selezionate tutto e incollate nel campo del commento. Questo riduce le possibilità di incappare in siti corrotti che potrebbero raccogliere i dati di scrittura attraverso la digitazione della tastiera con un keylogger. Ovviamente se avete già un sistema operativo Linux o a maggior ragione se agite dalla live di Tails (vedi più avanti) sarete avvantaggiati dal fatto che sarà molto difficile che il vostro sistema sia infettato da un keylogger. Da Windows invece dovete fidarvi del vostro antivirus (consiglio comunque Bitedefender Free edition) e sperare che il PC sia pulito.

- Non modificate Tor Browser personalizzandolo! Una delle tecniche di identificazione utilizzate maggiormente è il fingerprint, cioè l’impronta digitale dei Browser, che nella maggior parte dei casi tende ad essere unica e quindi identificabile. Tor, invece, è fatto in modo da essere uguale ovunque e quindi meno tracciabile. Se voi lo personalizzate, diventate “diversi” e quindi diminuite il livello di anonimato. Per esempio, noterete che Tor si avvia con una finestra ridotta: non allargatela! Infatti anche la dimensione dello schermo e la risoluzione possono concorrere (non da sole ovviamente) a filtrare i risultati di un eventuale tentativo di tracciamento. Ma soprattutto non aggiungete plugin! Tor va bene così com’è. Usate quindi solo le impostazioni interne e basta. Tra i consigli riguardanti le modifiche da non fare includo anche la lingua: tenendo l’inglese avrete un risultato migliore in termini di Fingerprinting, essendo l’inglese la lingua più usata.

- Non usare Firefox per accedere ai siti .onion. Sì, tecnicamente è possibile, alterando un parametro della configurazione, usare Firefox, ma io sconsiglio vivamente di farlo: Tor è stato studiato per la privacy, e uno dei suoi valori aggiunti è la non unicità e quindi un Fingerprinting generico che garantisce un ottimo livello di anonimato. La sua struttura permette di gestire la rete onion in modo completo e sicuro. Tor Browser non è solo Firefox+Tor, è molto di più, mentre se usate Firefox rischiate di perdere tutti i vantaggi che vi dà Tor Browser.

- Se possibile, non usate Tor dalla rete di casa. Dunque, questo è un consiglio un po’ estremo, me ne rendo conto! Lo inserisco per completezza ma è qualcosa che innanzitutto non è così facilmente fattibile; e poi, se non siete soggetti a rischio, rasenta la paranoia. Rientra un po’ in quel discorso visto all’inizio sul fatto che usare Tor, in base a certe teorie, vi mette sotto l’occhio della sorveglianza. Ma si è visto che tali timori sono pressoché infondati o comunque una possibilità del genere non deve toglierci il sonno.

- Non fatevi MAI, e dico MAI, prendere dalla voglia di visitare siti illegali, anche solo per pura curiosità. Il dark web anche nelle persone più innocenti può stuzzicare quella parte dell’animo umano che subisce il fascino dei bassifondi: combattete questa tentazione perché potreste trovarvi in un mare di guai! Cioè: se andate su un sito e vi scaricate un libro piratato (non fatelo comunque), non verranno i Carabinieri a bussarvi alle 5 del mattino. Altro è se finite su un sito dove si vende droga o peggio. Ci siamo capiti!

- Se volete il massimo dell’uso di Tor, potete usare Tails, una distribuzione Linux basata su Debian e corredata con Tor: è in formato .ISO o .img che si installano rispettivamente su DVD e USB (ma ormai le live si usano quasi solo in USB). Tails si lancia al posto del sistema installato attraverso il tasto per cambiare l’ordine del boot all’avvio del PC: dal menu si seleziona l’USB su cui Tails è stato installato, Tails si avvierà, il proprio hard disk verrà lasciato fuori dai giochi e sul PC non resterà alcuna traccia. Su Tails Debian è modificato per poter usare Tor ed è senza dubbio uno dei modi più sicuri perché non si usa veramente il PC se non come supporto: il sistema è tutto sulla chiavetta, usa tor, gira sulla RAM e la memoria è, per così dire, a perdere. il TOP! Ah, tutte le raccomandazioni fatte sopra valgono anche per Tails. Sempre di Tor si tratta. Va detto che i bridge su Tails vanno eventualmente configurati all’inizio, nella schermata di benvenuto: una volta lanciato dal menu non sarà più possibile e per farlo bisognerà riavviare Tails da capo.

Una caratteristica molto interessante di Tails è il MAC Spoofing, cioè la funzionalità, abilitata di default, che maschera l’indirizzo della nostra scheda di rete, che è una sorta di “targa” che identifica in modo univoco il nostro PC. Con Tor installato, bisogna invece, se si vuole, abilitare il mascheramento della scheda dal computer, che è una cosa indipendente da Tor e la cui attuazione varia da sistema a sistema.

- Restando in tema Linux, come già accennato, Tor è senza dubbio più sicuro installato su un sistema Linux (quale distro poco importa) che su Windows. O meglio: Linux (e in misura minore ma simile, MacOS) è senza dubbio più sicuro di Windows, che è invece molto a rischio di intrusioni. In quel caso, se non vi fidate di Windows e non volete o non siete sicuri di mettere Linux sul vostro PC, Tails lascia tutto fuori e potete navigare in tutta tranquillità da chiavetta.

Ricordate comunque (vedi paragrafo sull’installazione) che Tor può essere usato su Linux come se fosse un eseguibile portabile, senza quindi essere veramente installato: si scarica dal sito ufficiale, si decomprime l’archivio e si mette la cartella ottenuta in una directory a propria discrezione (o anche in un supporto usb esterno). Quindi si lancia Tor dall’icona all’interno della cartella e tutto rimane isolato.

- NOTA: la versione mobile non ha, almeno per ora, le due funzioni separate “cambia circuito” e “cambia identità”. Quest’ultima equivale al “cambia circuito” della versione desktop: non cambierete IP e non uscirete dal Browser. Per cambiare IP dovete chiudere e rientrare. Questa è effettivamente una caratteristica che mi auguro correggano al più presto.

Inoltre la versione mobile non ha la possibilità di vedere i nodi dal menu vicino all’URL, altra mancanza speriamo in via di risoluzione.

In generale, va detto, su dispositivo mobile Tor non ha tutta l’efficacia e la protezione che dà su PC.

Il dilemma delle VPN

Quello delle VPN, specie in relazione a Tor, è un problema che molti pongono e molti hanno discusso ma è assai difficile da definire. Mediamente va detto che la VPN, per come è costruita, NON protegge né la privacy né tanto meno l’anonimato. La VPN è utile in massima parte quando devi attaccarti a un hotspot, aggirare un blocco geografico o un blocco dell’ISP in certi paesi. Non includo nel discorso la cosiddetta VPN aziendale che invece è il sistema che le aziende usano per far lavorare da remoto chi si trova lontano, nella rete interna dell’azienda, come se fossero fisicamente in ufficio.

Vediamo le criticità relativi ai servizi VPN.

Il problema delle VPN è che da un lato bisogna fidarsi del fornitore e dall’altro che spesso le VPN più smaccatamente commerciali raccontano cose non esatte sul ruolo del loro servizio e omettono quello che altrimenti non permetterebbe di vendere come vendono. A volte mentono o raccontano delle mezze verità. A volte ci sono siti, apparentemente indipendenti, che mentono spudoratamente.

In sostanza e semplificando all’osso, una VPN è un tunnel che cripta la connessione dalla nostra connessione al server della VPN, ma quando la connessione esce, com’è ovvio, dev’essere decriptata, se no il server del sito (come si è già visto in Tor) non “capisce” e non possiamo connetterci. Ma tante VPN si limitano a dire solamente che “la connessione è criptata” e anche gli schemi e i diagrammi che mostrano sono spesso ingannevoli perché sembra davvero che sia tutto criptato, il che non è vero perché non è tecnicamente possibile. E se la connessione non è sicura, cioè non è https, comunque non si è protetti. Schematizzata al massimo, la VPN funzona così (#=criptata; >=non criptata):

E’ vero che dalla VPN esce l’IP della VPN e non il nostro, ma non è vero che la connessione, come molti la danno implicitamente ad intendere, è tutta criptata.

Anche la cosiddetta politica di no-log è vera a metà: qualcosa nei server devono trattenere, altrimenti la gestione del servizio non sarebbe possibile. Alcune VPN sono trasparenti e dicono cosa tengono e cosa non, in modo che uno si regoli. Ma anche quando effettivamente non tengono l’IP e i siti visitati, ormai l’IP (per ragioni che non starò a specificare) non è indicativo al 100% e non è più il solo elemento così determinante per il tracciamento. C’è ad esempio, come si è già visto, il Fingerprinting e ci sono altri elementi che sono molto più usati per monitorare gli utenti.

Ci sono, ripeto, VPN oneste che sono più affidabili e raccontano effettivamente quello che fanno, ma in ogni caso la VPN non aggiunge praticamente nulla a Tor.

Anzi, a dirla tutta, aggiungere una VPN aumenta la superficie di attacco che invece deve essere ridotta al minimo. Nella sicurezza informatica vale la regola che la semplicità paga: i sistemi sicuri non vengono realizzati aumentando la complessità, cosa che che non offre alcuna sicurezza aggiuntiva attraverso la logica di “tanto non diminuisce la sicurezza”.

Alcune VPN come hanno addirittura dei server già precostituiti per navigare direttamente su Tor senza Tor Browser ma usando Firefox. Idea, a mio parere, pessima.

Alla fine una VPN, per quanto affidabile, Open source e “segreta”, è pur sempre un’attività commerciale e soprattutto un soggetto terzo che tu sostituisci al tuo ISP. Non che l’ISP sia per forza un soggetto più affidabile, ma spostando la nostra fiducia sulla VPN, la nostra situazione cambia molto poco: la certezza che il servizio si comporterà meglio dell’ISP non esiste. Tra l’altro un’azienda può sempre avere problemi economici che vanno a toccare la qualità del servizio, esattamente come qualsiasi altra azienda.

Tor invece è software libero e, cosa importantissima, DECENTRALIZZATO: non ha dei server specifici da attaccare che possano mettere in crisi tutta la rete: tra nodi e bridge Tor supera la cifra di 8000 e anche ammesso che ci siano nodi controllati dai governi, dagli hacker o da chi per loro, sarà comunque più difficile da attaccare ed è praticamente impossibile buttare giù tutta la rete. Una VPN invece ha dei server che sono più individuabili e possono essere un più agevole bersaglio.

Quindi di base Tor non ha bisogno di una VPN. Se proprio si vuol fare la prova, la soluzione più diffusa è lanciare la VPN e poi lanciare Tor, soluzione detta anche Tor over VPN, perché fare il contrario (VPN over Tor), cioè far girare una VPN dentro Tor è molto più complesso e richiede competenze tecniche o che il provider dia quel servizio. Ma né l’una né l’altra soluzione danno grandi vantaggi in più. Inoltre la seconda soluzione, VPN over Tor, preclude l’accesso ai siti onion.

E’ più l’illusione che più roba si mette, meglio è, ma non è così.

In più c’è il fatto del pagamento: a meno che non si paghi in criptovaluta usando una connessione diversa dalla vostra o con spedizione in contanti (alcuni servizi contemplano questa opzione), resterà sempre una traccia del tuo pagamento, che è tutto tranne che anonimato e rischia di far vedere chi sei.

Riassumendo: le VPN sono da bandire in toto? Assolutamente no. Se per esempio devi fare torrenting, se devi aggirare un blocco geografico o se ti servi molto degli hotspot o reti aperte allora una buona VPN può darti una mano. Ma se cerchi maggior anonimato magari aggiungendola a Tor, allora non la consiglio.

Se vuoi un consiglio esterno a logiche pubblicitarie sulle VPN più affidabili, visita https://www.privacytools.io/providers/vpn/ (PrivacyTools ha preso una piega che non a tutti piace, ad esempio ha iniziato a sponsorizzare VPN non prettamente amiche della privacy come NordVPN. Potete dare un occhio anche e soprattutto alle VPN presenti su PrivacyGuides nota di skariko). Alcuni dati (ad esempio sul numero dei server) non sono sempre aggiornatissimi ma comunque la guida è sempre valida.

Guida all’utilizzo di Tor Browser: conclusioni

Tor è perfetto? Tutt’altro! Essere de-anonimizzati è possibile e tecnicamente fattibile. NSA, CIA, FBI, polizie delle telecomunicazioni di tutto il mondo sono sempre al lavoro per scovare attività illecite su Tor. E spesso ci riescono! Ma la domanda è: noi siamo soggetti interessanti per la polizia? Siamo criminali? Conduciamo attività illecite tali da suscitare l’interesse delle forze dell’ordine? Ecco, la risposta viene da sé.

Naturalmente la sorveglianza riguarda anche le persone oneste. Tor difende anche il nostro diritto a non avere sempre un occhio puntato esamina e cataloga ogni nostro movimento e questo può costituire un problema: La privacy è un diritto che prescinde dal fare o meno cose illegali ed il famoso “Non ho niente da nascondere” non vale e non ha nessun significato: andare al bagno non è illegale ma vogliamo farlo con la porta chiusa, giusto?

Purtroppo la perfezione non è di questo mondo e non possiamo in nessun modo essere sicuri di essere osservati mentre siamo su Tor. Ho detto “osservati” e non incriminati, ma anche questo rimane un problema non da poco. Addirittura si dice (ma le voci che girano sul web sono sempre da ponderare) che l’NSA tenga sotto osservazione chi usa Tor o chi in generale se ne interessa o, ancora più in là, chi si occupa di privacy e relativi strumenti: VPN, proxy, etc. Tutto questo può dare fastidio, certo, ma come sappiamo bene il nostro diritto a privacy e anonimato finisce nel momento in cui non dico siamo connessi dal nostro PC, ma nel momento in cui viviamo in questa epoca dove, tra carte bancarie, tessere punti, telecamere, GPS e documenti digitalizzati siamo per forza sotto l’occhio di una sorveglianza alla quale non è possibile sottrarsi. Quello che possiamo fare è tendere a un ideale che ci porti il più vicino possibile all’obiettivo che ci siamo prefissi. E per fare questo, Tor è senza ombra di dubbio uno degli strumenti più potenti.

Queste sono tutte nozioni utili per chi vuole usare Tor, sia per tutelare il proprio anonimato, sia per visitare siti a cui nel web “normale” non è possibile accedere. Buona navigazione e… guardia alta!

Guida all’utilizzo di Tor Browser: alcuni link importanti

Tor project: https://www.torproject.org/

Tails: https://tails.boum.org/index.it.html

Se l'articolo ti è piaciuto puoi parlarne su Feddit. Feddit fa parte del Fediverso, interagisci con Mastodon, Friendica o altre realtà del Fediverso!

In alternativa vieni a trovarci su Le Alternative | Forum!

- Tor su Wikipedia[↩]

- Slicing onions: Part 1 – Myth-busting Tor.[↩][↩]